鉴于数据泄露已成为一种可交易的商品,众多人士参与制造虚假的数据泄露事件。

尽管存在大量伪造的数据库,但大多数泄露事件实际上是真实的。然而,许多遭受黑客攻击的公司试图推卸责任,声称泄露的数据是伪造的。

然而,虚假的泄露数据可以通过多种方式与真实的泄露数据区分开来,接下来将对此进行阐述。伪造泄露数据的方法多种多样,根据不同的方法,其暴露的迹象也各不相同。

数据造假的第一个迹象是列数较少。如果数据库包含:

1)重命名

大多数虚假泄露数据正是通过这种方式制作的。他们从已有的公开数据库中截取所需大小的一块,随意赋予一个名称,例如某个网站的泄露数据,然后试图出售或公开发布。

为了识别这种虚假数据,可以在机器人中检查其中的 5 到 10个手机号。如果每次出现的都是同一个数据库,那么很可能是从这个数据库中制作的假数据。

为了简化工作,您可以一次性搜索数据组合,例如,全名 + 电话号码、全名 + 电子邮件、电话 + 电子邮件等。

2)坏数据(Solyanka)

许多数据库都是各种泄露数据、随机生成的数据和损坏记录的混合体。

为了弄清楚这种杂乱无章的情况,最简单的方法是在数据库中找出“坏”行——包含英文字母的名字、随机符号组合、象形文字等等。要找到它们,您可以按字母顺序对数据进行排序,损坏的数据会出现在开头和结尾。

两个不同的数据库具有完全相同损坏字符串的概率几乎为零,因此,如果您在泄露数据中搜索损坏的字符串,您很可能会从参与创建这种杂乱数据的捐赠数据库开始。

如果您找不到损坏的行,可以尝试查找唯一的行。为此,您可以使用批量搜索在数百条记录中进行搜索,并只保留那些恰好在一次泄露中出现的记录。

通过查看哪些泄露包含这些唯一的记录,我们可以得出关于正在检查的泄露数据来源的结论。

3)篡改数据

有时,为了营造数据新鲜的假象,卖家会更改手机中的某些数字,在电子邮件中添加随机字符,或者干脆生成随机记录。

此类数据库的基础通常是公开泄露的数据,因此通过机器人搜索进行上述检查时,也应对电子邮件和全名进行检查。如果数据库的创建者没有更改这些信息,那么假数据就会暴露出来。

如果数据库的所有列都已被更改,那么数据之间就会相互矛盾。也就是说,正在检查的数据库会与所有其他泄露的数据相矛盾,提供完全不同的信息。

还有一些数据库中只有部分行被篡改。要检查此类数据库,需要在其他泄露的数据中搜索几列的组合,并只输出在旧泄露数据中完整找到的行。

如果数据包含密码哈希值,尝试对其进行解密。通常,可以解密出百分之几十的密码。如果没有任何密码被解密,那么它们可能是随机生成的。如果数据总是出现在同一个数据库中,那么它就是用于生成假数据的来源数据库。

您还可以查找生成随机数据时经常出现的错误。例如,名字是女性的而父名是男性的,或者反过来;护照中的签发年份(3 到 4 位数字)与年龄不符;税号的校验位不正确;信用卡号不符合卢恩算法。

4)数据所有权错误

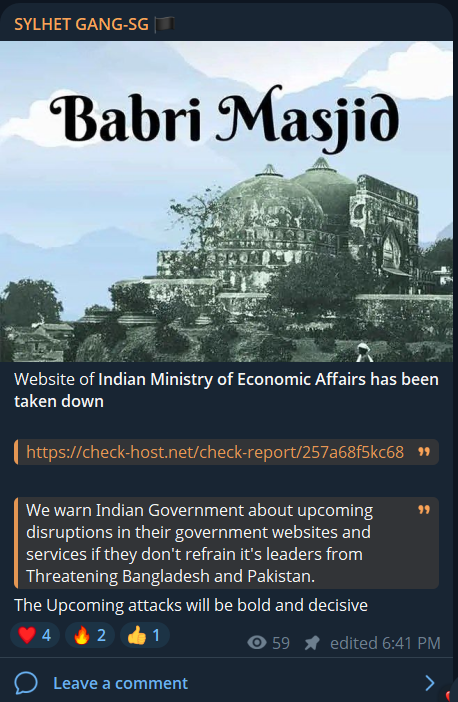

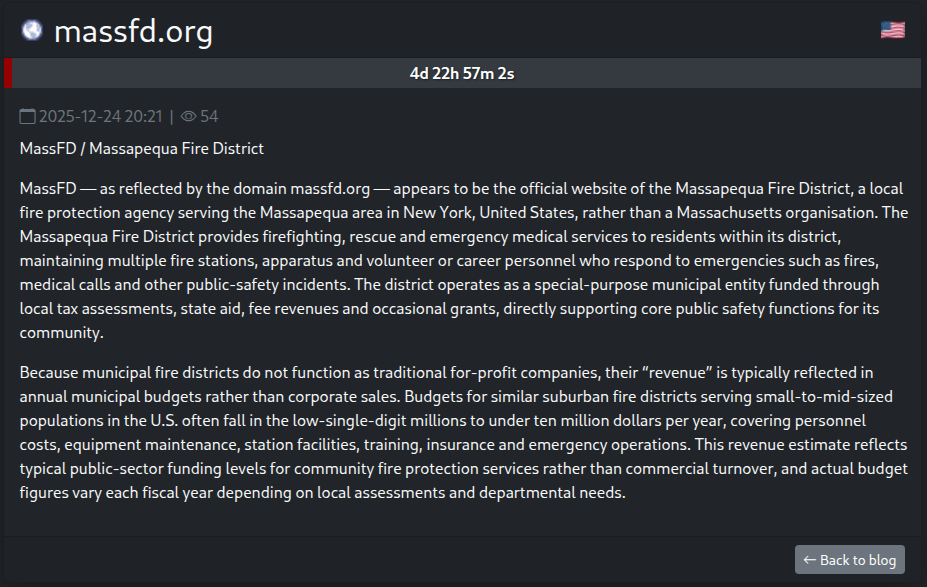

如果数据库已通过前两项检查,您需要确认这确实是标题中所写的网站。

黑客可以轻易地入侵圣彼得堡无家可归者的登记册,然后将其作为兰博基尼买家名单出售。

检查来源是否真实最简单的方法是通过声称被黑客入侵的网站上的密码找回表单。访问该网站,尝试使用数据库中的电子邮件或电话号码找回密码。

许多网站会显示该电子邮件/电话号码未注册。如果您检查了数据库中的几条记录,它们在网站上均未注册,那么数据库的来源就不是该网站。

请注意,有些网站无论用户是否注册都会发送验证码。在这种情况下,您可以尝试使用数据库中的一个电子邮件进行注册,而不是发送密码来检查其是否已注册。

然而,许多网站可能已不再运行或没有相应的表单。在这种情况下,您可以在被检查的数据库中搜索应该在网站上出现的数据。

为此,您可以在“Naz.Api”中查找该网站。在已检查的邮件数据库中收集和搜索,并从那里获取昵称,您也可以从网站本身或其网络存档中获取昵称。搜索数据库也是有意义的。

请登录后查看评论内容