一、概述

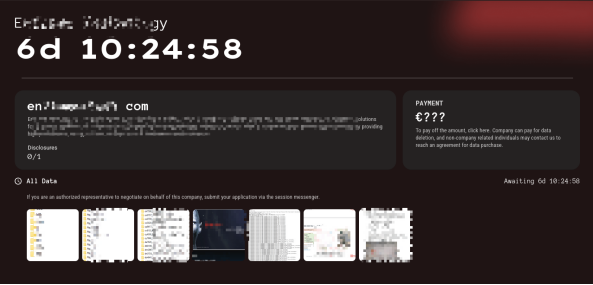

网络犯罪组织 Kill Security 声称对针对全球 CrushFTP 服务器的协同利用活动负责。在一份暗网声明中,他们声称他们已经获得了大量敏感数据的访问权限,并计划通过“后付费渗透测试”要求联系受害者——这是勒索的委婉说法。

什么是 CrushFTP? 全球企业和政府使用的安全企业级文件传输服务器,使其成为攻击者的高价值目标。

二、组织概况

名称:Kill Security(KillSec / KillSecurity 2.0)

已知别名:KillSecurity, KillSec, KillSec 2.0,KS

首次活跃时间:2023年10月

活跃状态:持续活跃

主要语言:英语、俄语

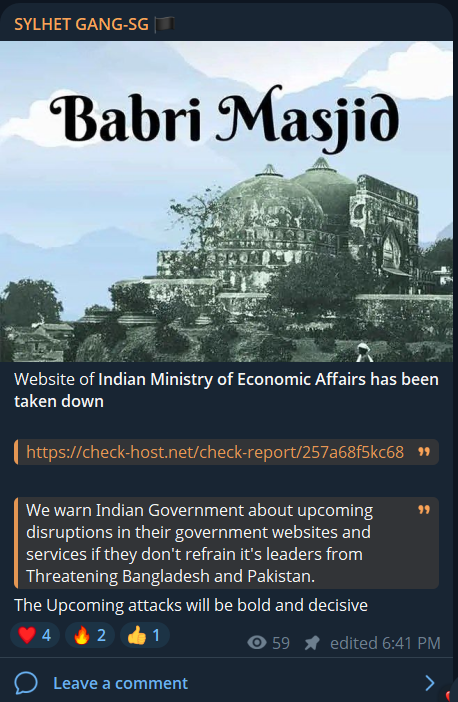

通信平台:Telegram、Tor(.onion)

组织类型:勒索软件组织、具有RaaS特征

活动地区偏好:刻意规避俄罗斯与乌克兰,主要面向欧美与亚洲国家,近期涉及我国半导体企业

三、组织简介

自2023年10月起,Kill Security(又称 KillSec 或 KillSecurity 2.0)活跃于全球网络空间,是一个以勒索活动为核心的网络威胁组织。该组织主要活动平台为 Telegram 和 Tor 网络(暗网),并以英语与俄语作为其主要沟通语言,显示出其潜在的地缘语言背景倾向。

KillSec 的主要运营模式涵盖多种勒索策略,包括:

- 加密型勒索(Crypto-Ransomware)

- 数据经纪人模式(Data Broker)

- 勒索软件即服务(Ransomware-as-a-Service, RaaS)

其主要攻击目标集中在俄罗斯和乌克兰以外的国家与地区,表现出高度的目标选择倾向,有意规避俄乌地区实体,可能表明该组织与上述地区存在地缘政治或文化上的潜在关联。

截至2025年4月,KillSec已对我国政府机构及某半导体行业企业发动勒索攻击并在公开渠道上予以声明,显示其具有明确的攻击意图及持续的攻击能力。

攻击方式与活动模式:

- 渗透网站与数据库系统,非法获取敏感数据;

- 加密 + 数据泄露双重威胁:对被盗数据进行加密,威胁公开泄露或售卖;

- 数据泄漏墙:利用 Telegram 和暗网数据泄露平台发布受害者信息;

- 设置时限倒计时,逾期发布数据:设定赎金支付时限,一旦逾期未支付,即在暗网市场对外交易被盗数据。

威胁动机与组织构成:

- 借助网络入侵获取高价值信息资源;

- 通过数据勒索或黑市售卖牟利;

- 吸纳 affiliate 成员,拓展攻击渠道,增强攻击面;

- 利用高曝光度攻击事件在黑客生态内展示攻击能力与组织影响力,提升其在黑客联盟中的地位。

从组织构成来看,KillSec 具备明显的“勒索即服务”特征,其内部可能存在运营者、技术开发者、affiliate 合作方等角色分工,并以虚拟货币作为主要交易媒介。

四、组织经济来源

|

类型 |

简介 |

备注 |

|

对外提供渗透测试服务

|

我们为您提供一种安全的方式来获取您一直在寻找的数据/访问权限。 |

PENETRATION TESTING |

|

对外提供数据收集服务

|

我们提供一种安全的方式,让你找到任何人,任何地方和任何事情。我们能挖掘出你所需要的最隐秘的信息。 |

OSINT SERVICE DATA GATHERING |

|

RaaS获取赎金 |

有技巧吗?你现在就可以成为会员了! |

BECOME AN AFFILIATE RaaS |

五、组织公开攻击事件

|

日期 |

目标国家/行业 |

攻击类型 |

是否公开数据 |

来源 |

|

2025/04 |

中国上海某半导体企业 |

数据勒索 |

否(少量样例) |

.onion页面 |

|

2024/09 |

中国某国家部位 |

数据勒索 |

未知 |

.onion页面 |

|

2024/10 |

Romania某政府组织 |

数据勒索 |

未知 |

.onion页面 |

|

…… |

||||

六、组织结构与关联分析

|

类型 |

代号 |

备注 |

|

Individual |

aterny |

可能为开发人员 |

|

Individual |

(Shade) backup_sql |

Shade 勒索遗留成员 |

|

Individual |

Clurdy |

Telegram宣传人员 |

|

Individual |

fastfluxing |

RaaS affiliate |

|

Affiliate |

Rival Services |

|

七、组织宣传与扩散渠道

|

类型 |

频道 |

备注 |

|

Telegram频道 |

@KillSecNews |

受害者公告 |

|

Telegram频道 |

@KillSecMarket |

暗网交易入口 |

|

Telegram频道 |

@killsecc |

受害者公告 |

|

暗网页面 |

http://ks5424y3wpr5zlug5c7i6svvxweinhbdcqcfnptkfcutrncfazzgz5id.onion |

泄露平台,展示未付款受害者 |

|

RaaS 招募 |

|

提供合作计划,分成机制公开透明 |

八、防御建议

- 关闭未使用 RDP / SMB 服务

- 加强关键系统补丁管理(针对 CVE-2023-23397 等)

- 使用 DNS 流量审计监控 Tor 通信特征

- 部署行为分析类EDR,识别异常加密行为

- 启动备份隔离策略,避免勒索数据永久丢失

九、小结

KillSec 展现出强烈的商业化运作特征,结合加密勒索与数据贩卖手段,具有一定的情报操控能力与黑市影响力。其目标选择表现出“战略规避”俄乌区域,可能暗示其与俄罗斯或其周边国家存在意识形态共鸣或实际协作背景。建议持续监测其 Telegram 和暗网动态,提早发现潜在目标名单或攻击预告。

请登录后查看评论内容